Mr Le Khoi

New member

Chứng khoán Việt Nam

Các thảo luận liên quan đến các mã cổ phiếu, trái phiếu, chứng chỉ quỹ mở trên thị trường chứng khoán Việt nam

Công nghệ

Wi-Fi công cộng và ứng dụng ngân hàng di động

Nhiều người cho rằng, giao dịch qua ứng dụng di động của ngân hàng sẽ đảm bảo an toàn, ngay cả khi sử dụng Wi-Fi công cộng. Tuy nhiên, cách nghĩ đó là không đúng.

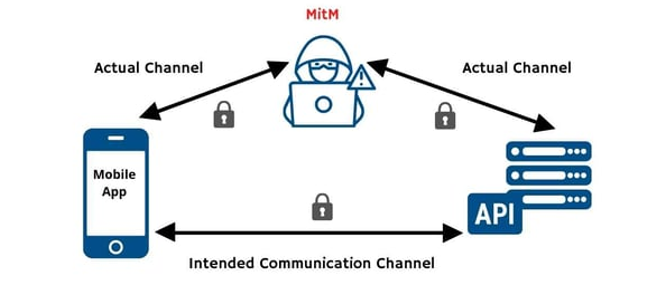

Việc sử dụng Wi-Fi công cộng rất nguy hiểm, có thể bị tin tặc tấn công – đó là điều mà nhiều người đã biết. Tuy nhiên, vẫn có những người cho rằng giao dịch qua ứng dụng di động của ngân hàng sẽ đảm bảo an toàn, ngay cả khi sử dụng Wi-Fi công cộng do: (i) Ứng dụng di động của ngân hàng đã mã hóa các giao dịch nên tin tặc không thể đánh cắp dữ liệu; (2) Ứng dụng di động của ngân hàng giúp người dùng tránh được việc truy cập nhầm vào website giả (như khi giao dịch Internet Banking trên máy tính). Tuy nhiên, cách nghĩ đó chưa chính xác vì giao dịch qua ứng dụng ngân hàng di động vẫn có thể bị tấn công thông qua kỹ thuật người-đứng-giữa, trong đó tin tặc sử dụng các chứng thư số giả.

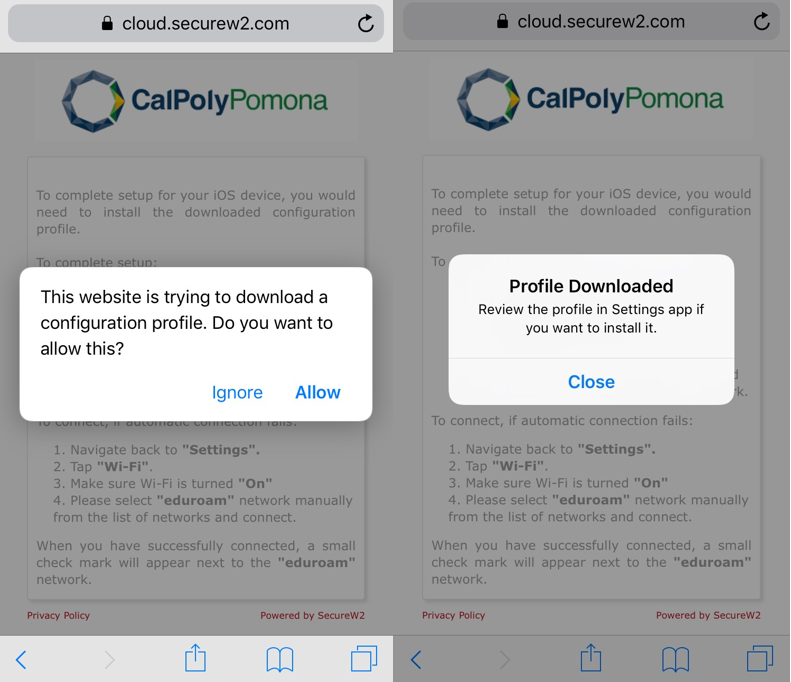

Hãy xét tình huống sau: Khi một người đi vào một tòa nhà và cần kết nối ngay với mạng Wi-Fi, anh ta/cô ta sẽ có thể kết nối với một mạng Wi-Fi có tên gần giống với mạng Wi-Fi hợp lệ. Sau khi được chuyển hướng tới một cổng truy cập có vẻ hợp lệ, người dùng iPhone/iPad sẽ được hướng dẫn tải xuống và cài đặt một hồ sơ thiết bị (device profile) – điều thường xảy ra với một số cổng truy cập. Nếu nạn nhân bỏ qua cảnh báo an ninh có vẻ chung chung và cài đặt hồ sơ đó, tin tặc sẽ có quyền kiểm soát các gói tin trên mạng và có thể giải mã mọi dữ liệu gửi đi và tới thiết bị di động của nạn nhân. Đó là vì khi người dùng cài đặt hồ sơ, họ đã thêm một chứng thư số vào danh sách chứng thư được thiết bị tin cậy, giúp tin tặc có thể chuyển hướng tất cả lưu lượng mạng qua cầu nối (proxy) của chúng và giải mã tất cả dữ liệu mã hóa. Việc thực hiện kiểu tấn công này rất dễ dàng đối với tin tặc vì nó không đòi hỏi nhiều thời gian và nỗ lực.

Cài đặt device profile cho thiết bị là điều thường gặp với các mạng Wi-Fi của các tổ chức

Với người dùng Android, tin tặc có thể lừa người dùng tải xuống và cài đặt các chứng thư số giả mạo và thực hiện cuộc tấn công tương tự như trên. Người dùng sẽ phải chọn mục “Credential storage”, chọn “Install from storage” rồi chọn chứng thư số dạng .cer vừa tải xuống. Quá trình này không đơn giản nên tin tặc sẽ phải nỗ lực cao hơn để đánh lừa người dùng. Hơn nữa, từ Android 7.0 trở lên, các ứng dụng sẽ không hoạt động với các chứng thư số do người dùng cài đặt (theo mặc định).

Một số ngân hàng đã tìm cách ngăn chặn kiểu tấn công người-đứng-giữa này bằng cách sử dụng kỹ thuật certificate pinning (ghim chứng thư): Kiểm tra chứng thư của máy chủ mà ứng dụng kết nối tới với chứng thư chuẩn đã được lưu trong ứng dụng. Tuy nhiên, ghim chứng thư cũng có điểm bất lợi là khi tổ chức thay đổi chứng thư, người dùng/khách hàng sẽ phải tải lại ứng dụng di động. Hơn nữa, triển khai kỹ thuật ghim chứng thư cũng không đơn giản. Nếu việc triển khai kỹ thuật này không chuẩn xác, ứng dụng vẫn có thể bị tấn công người-đứng-giữa. Năm 2017, các nhà nghiên cứu của Đại học Birmingham (Anh) đã phát hiện lỗ hổng trong cách thức triển khai kỹ thuật ghim chứng thư của nhiều ngân hàng lớn như: HSBC, NatWest, Co-op, Santander và Allied Irish bank.

Ngay cả khi ứng dụng ngân hàng di động đã thực hiện kỹ thuật ghim chứng thư một cách chuẩn chỉnh, tin tặc vẫn có những cách qua mặt biện pháp bảo mật này bằng cách sử dụng khung câu móc Frida để can thiệp vào quá trình kiểm tra của ứng dụng hay dịch ngược ứng dụng và thay thế chứng thư số được lưu trong đó.

Như vậy, mặc dù ứng dụng di động của ngân hàng không dễ bị lợi dụng qua Wi-Fi công cộng nhưng thực hiện cuộc tấn công người-đứng-giữa cũng không quá khó. Khi đứng giữa, chúng có thể chặn và đọc hoặc thay đổi bất kỳ thông tin nào được gửi giữa người dùng và ngân hàng. Trong cuộc tấn công đó, cả hai bên có thể nghĩ rằng mình đang liên lạc trực tiếp với nhau trong một phiên riêng tư. Nhưng trên thực tế, họ đang giao tiếp với kẻ tấn công, kẻ có quyền kiểm soát phiên.

Vậy, các ngân hàng và khách hàng cần làm gì để phòng chống tin tặc?

Khách hàng cần tránh sử dụng Wi-Fi công cộng, tránh cài đặt các ứng dụng di động không rõ nguồn gốc, không nghe theo hướng dẫn từ các cuộc gọi chưa xác minh, chỉ sử dụng ứng dụng ngân hàng di động “xịn” do ngân hàng chỉ dẫn. Các ngân hàng nên siết chặt an ninh của ứng dụng ngân hàng di động bằng cách triển khai kỹ thuật ghim chứng thư, làm rối mã nguồn để tin tặc khó dịch ngược ứng dụng,… và đào tạo khách hàng thật cẩn thận.

(Tổng hợp)

https://www.zdnet.com/article/…

https://dzone.com/refcardz/sec…

https://approov.io/blog/how-ce…

https://www.netspi.com/blog/te…